事件预警

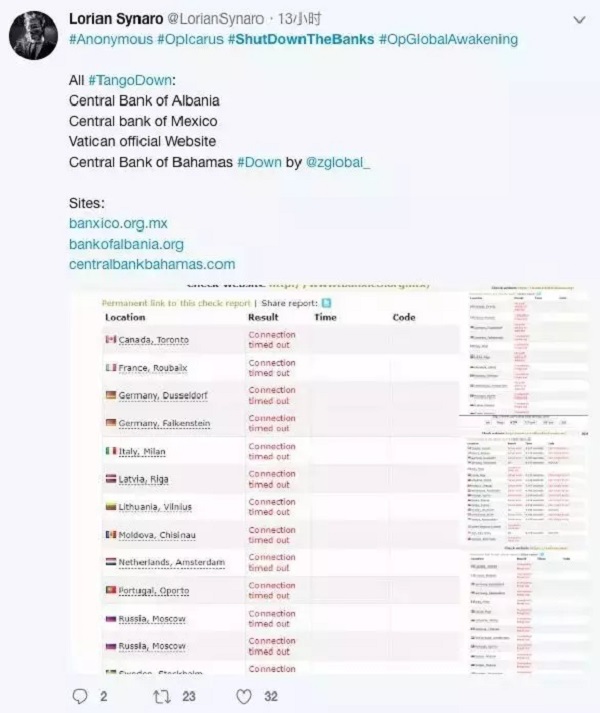

自12月11日起,有疑似“Anonymous”黑客组织账号在推特上发动代号为OpIcarus的攻击行动,并称已攻陷部分国外银行。在其发布的攻击目标清单中,包含部分国内银行网站。从网络信息判断,攻击形式以DDoS分布式拒绝服务攻击为主。

本次事件相关网络信息内容如下:

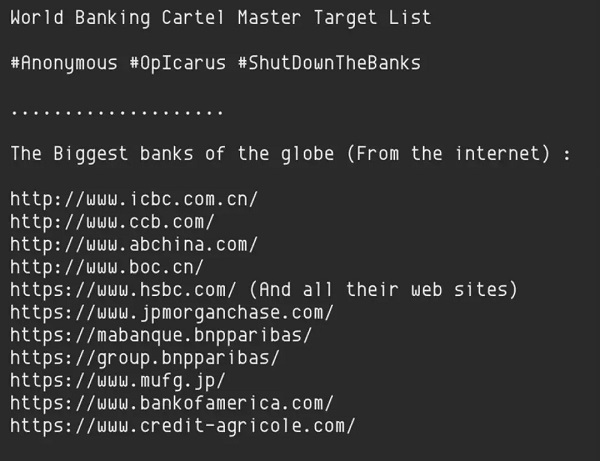

疑似账号发布的攻击信息截图

疑似账号发布的攻击目标清单节选

近日,多家国内银行(含上述清单之外银行)网站遭受到分布式拒绝服务DDoS攻击,攻击手段以应用层CC攻击与NTP反射攻击为主,但尚不确定是否与上述组织有关。绿盟科技建议银行业机构加强对网站和互联网区域的监控,做好应急准备。

在提供自有抗拒绝服务设备之外,绿盟科技也与中国电信云堤建立了良好的合作,可向用户提供运营商+本地的双重流量清洗服务。如有需要协助,请联系绿盟科技本地销售人员或中国电信客户经理。

DDOS防护应急预案

针对本次DDoS攻击事件,绿盟科技在第一时间启动了DDoS应急响应流程,下文就目前市场上主流的DDoS防护应急手段,按其差异性和适用场景做了简要对比。

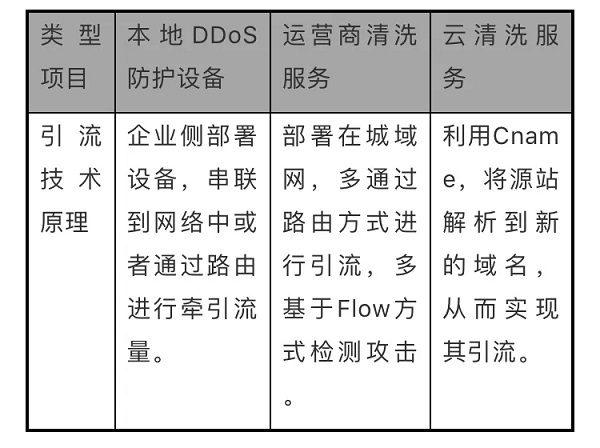

常规的DDoS防护应急方式因其选择的引流技术不同而在实现上有不同的差异性,主要分成以下三种:

1.本地DDoS防护设备;

2.运营商清洗服务;

3.云清洗服务。

三种类型的DDoS防护应急手段引流方式的原理:

了解引流技术原理后,简要阐述各种方式在DDoS应急上的优劣:

01、本地DDoS防护设备

本地化防护设备,增强了用户监控DDoS监控能力的同时做到了业务安全可控,且设备具备高度可定制化的策略和服务,更加适合通过分析攻击报文,定制策略应对多样化的、针对性的DDoS攻击类型;但当流量型攻击的攻击流量超出互联网链路带宽时,需要借助运营商清洗服务或者云清洗服务来完成攻击流量的清洗。

02、运营商清洗服务

运营商采购安全厂家的DDoS防护设备并部署在城域网,通过路由方式引流,和Cname引流方式相比其生效时间更快,运营商通过提清洗服务方式帮助企业用户解决带宽消耗性的拒绝服务攻击。

03、云清洗服务

云清洗服务使用场景较窄,当使用云清洗服务做DDoS应急时,为了解决攻击者直接向站点真实IP地址发起攻击而绕过了云清洗中心的问题,通常情况下还需要企业用户配合做业务地址更换、Cname引流等操作配置,尤其是业务地址更换导致的实际变更过程可能会出现不能落地的情况。另一方面对于HTTPS Flood防御,当前云清洗服务需要用户上传HTTPS业务私钥证书,可操作性不强。此外业务流量导入到云平台,对业务数据安全性也提出了挑战。

对比了三种方式的不同和适用场景,我们会发现单一解决方案不能完成所有DDoS攻击清洗,绿盟科技推荐企业用户在实际情况下可以组合本地DDoS防护设备+运营商清洗服务或者本地DDoS防护设备+云清洗服务,实现分层清洗的效果。针对金融行业,更推荐的组合方案是本地DDoS防护设备+运营商清洗服务。对于选择云清洗服务的用户,如果只是在DDoS攻击发生时才选择将流量导入到云清洗平台,需要做好备用业务地址的更换预配置(新业务地址不可泄露,否则一旦被攻击者获悉将会失去其意义)。

DDOS防护实践总结

借鉴绿盟科技DDoS攻防工程师总结的经验,企业客户在DDoS防护体系建设上通常需要开展的工作有:

1.应用系统开发过程中持续消除性能瓶颈,提升性能

通过各类优化技术,提升应用系统的并发、新建以及数据库查询等能力,减少应用型DDOS攻击类型的潜在危害;

2.定期扫描和加固自身业务设备

定期扫描现有的网络主节点及主机,清查可能存在的安全漏洞和不规范的安全配置,对新出现的漏洞及时进行清理,对于需要加强安全配置的参数进行加固;

3.确保资源冗余,提升耐打能力

建立多节点负载均衡,配备多线路高带宽,配备强大的运算能力,借此“吸收”DDoS攻击;

4.服务最小化,关停不必要的服务和端口

关停不必要的服务和端口,实现服务最小化,例如WWW服务器只开放80而将其它所有端口关闭或在防火墙上做阻止策略。可大大减少被与服务不相关的攻击所影响的概率;

5.选择专业的产品和服务

三分产品技术,七分设计服务,除了防护产品本身的功能、性能、稳定性,易用性等方面,还需要考虑防护产品厂家的技术实力,服务和支持能力,应急经验等;

6.多层监控、纵深防御

从骨干网络、IDC入口网络的BPS、PPS、协议分布,负载均衡层的新建连接数、并发连接数、BPS、PPS到主机层的CPU状态、TCP新建连接数状态、TCP并发连接数状态,到业务层的业务处理量、业务连通性等多个点部署监控系统。即使一个监控点失效,其他监控点也能够及时给出报警信息。多个点信息结合,准确判断被攻击目标和攻击手法;

7.完备的防御组织

囊括到足够全面的人员,至少包含监控部门、运维部门、网络部门、安全部门、客服部门、业务部门等,所有人员都需要2-3个备份

8.明确并执行应急流程

提前演练,应急流程启动后,除了人工处理,还应该包含一定的自动处理、半自动处理能力。例如自动化的攻击分析,确定攻击类型,自动化、半自动化的防御策略,在安全人员到位之前,最先发现攻击的部门可以做一些缓解措施。

转型的最终目的 -提质降本增效

转型的最终目的 -提质降本增效